Аудит, восстановление после кибератаки и защита IT-инфраструктуры

Заказчик — одна из крупнейших компаний добывающей отрасли с филиалами по всей России, которая использует сложные IT-системы для поддержки производственных и управленческих процессов. Компания столкнулась с регулярными сбоями в IT-инфраструктуре, которые мешали стабильной работе систем и требовали оптимизации.

Предпосылки: первичный аудит ИТ-инфраструктуры и выявленные уязвимости

Компания обратилась за проведением аудита IT-инфраструктуры, который был инициирован новым руководством.

Основной нашей целью стало определение текущего уровня информационной безопасности предприятия и выявление уязвимых точек в сетевой инфраструктуре, критически важных сервисах и настройках серверов. С учетом цели, наметили план по реализации IT-аудита.

В основе подхода лежал скоринг сотрудников, чтобы выявить уровень их технической компетентности и понять, где возможны ошибки или недочёты, повышающие уязвимость инфраструктуры.

Далее, с учётом полученных данных, планировали провести детальный внешний и внутренний анализ: внешнее сканирование сети для определения открытых портов и потенциальных уязвимых точек, а также внутреннюю проверку серверов и рабочих станций на предмет устаревших настроек и программного обеспечения.

1. Аудит серверов и сетей: выявление скрытых уязвимостей

Чтобы оценить защиту критической инфраструктуры, мы провели внешний анализ домена и поддоменов организации, используя Nmap для сканирования портов и идентификации активных сервисов.

Результаты показали, что один из критически важных серверов —Microsoft Exchange Server — работал на устаревшем программном обеспечении с уязвимостью ProxyShell, которая потенциально открывала злоумышленникам доступ к данным.

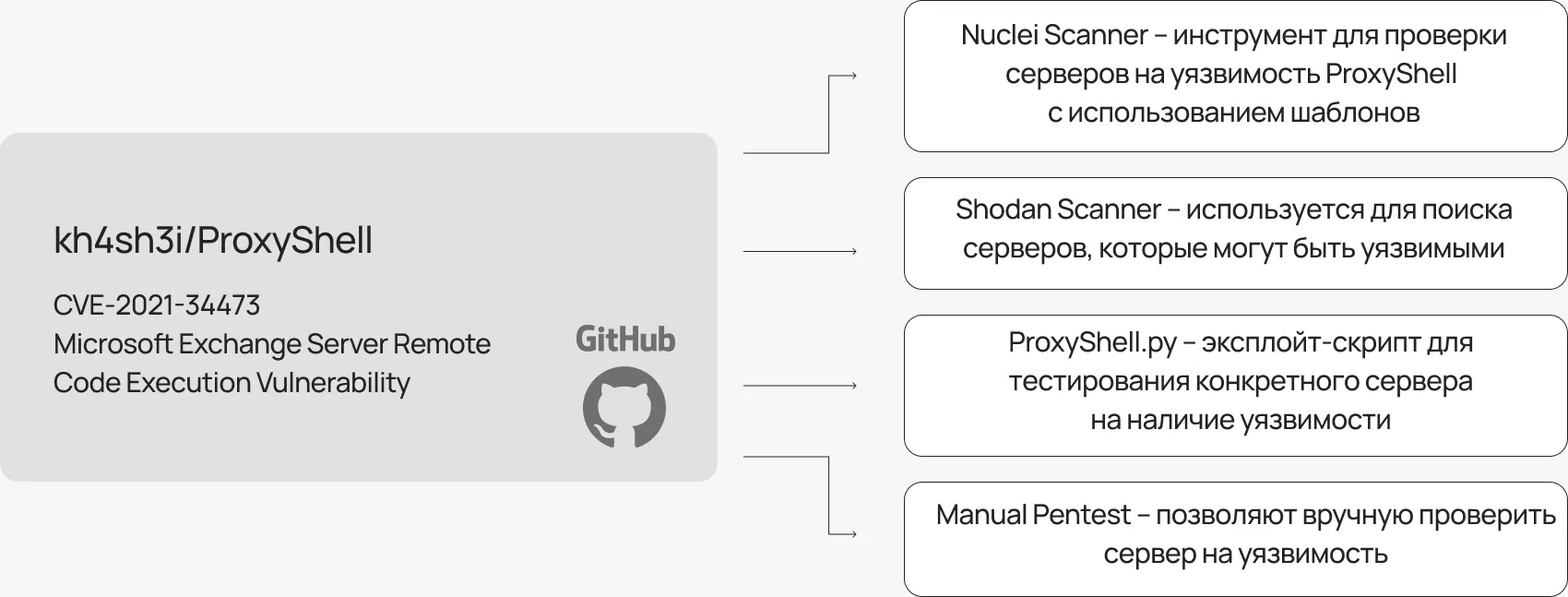

Мы применили публичный скрипт с GitHub, широко используемый для тестирования подобных слабых мест, и подтвердили возможность несанкционированного доступа.

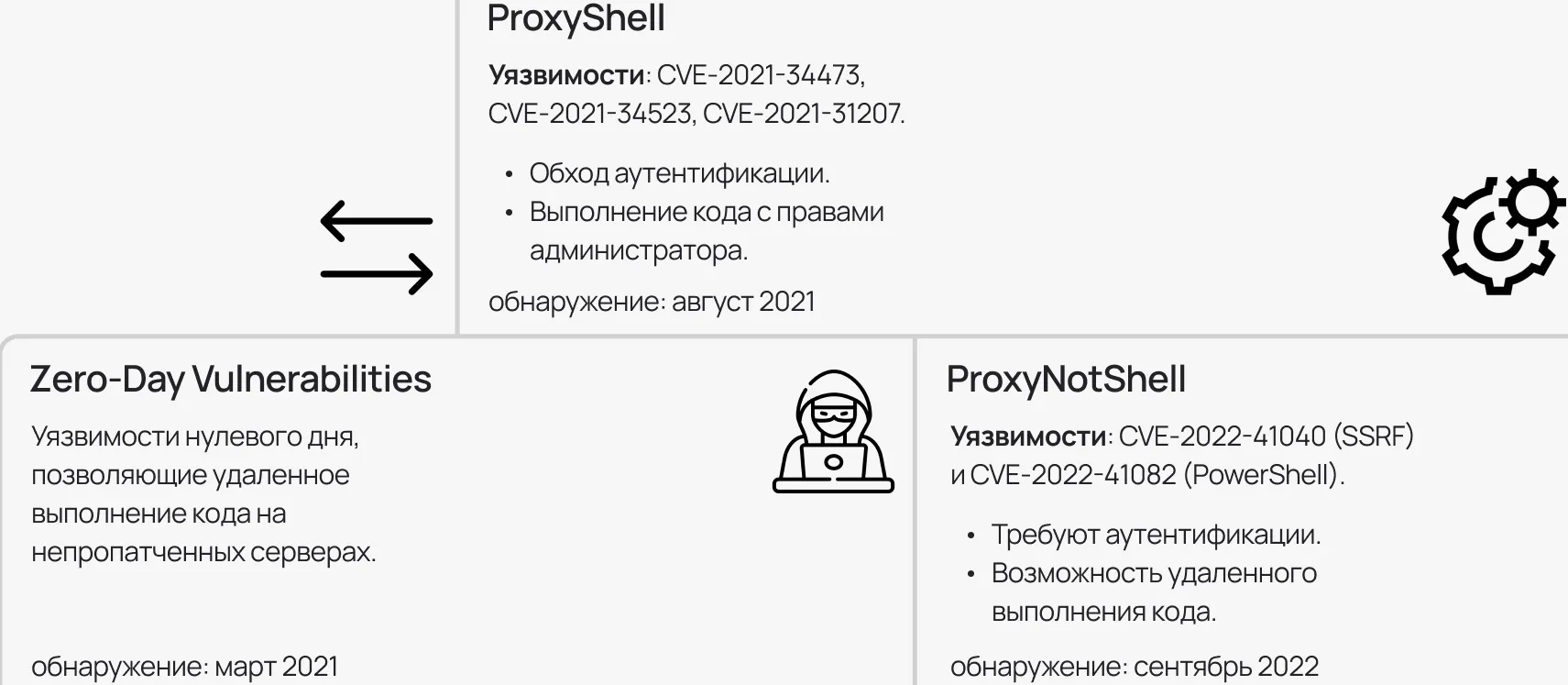

Потенциальные уязвимости Microsoft Exchange Server

При IT-аудите были выявлены дополнительные риски информационной безопасности предприятия:

- Резервные копии на тех же серверах — хранение бэкапов на основных серверах увеличивало риск их одновременной потери при атаке.

- Отсутствие мониторинга и централизованного контроляза системами информационной безопасности — IT-служба не отслеживала подозрительную активность, а задачи по обеспечению безопасности выполнялись администраторами в рамках операционной работы, без отдельного ответственного или четкой стратегии.

- Отсутствие обновления программного обеспечения— устаревшее ПО, содержащее критические уязвимости, не обновлялось из-за внутренних ограничений.

- Отсутствие плана реагирования на инциденты— не существовало заранее подготовленных сценариев действий, что могло привести к хаотичной реакции при возникновении угрозы.

Обнаружив уязвимость Exchange Server и выявив слабость конфигурации резервного копирования, мы представили руководству результаты аудита, подчеркнув необходимость мер для усиления IT-безопасности.

2. Рекомендации по устранению уязвимости

В ходе обсуждения выяснилось, что обновление программного обеспечения на сервере Exchange не проводилось длительное время из-за внутренних ограничений. Мы предложили клиенту безопасный метод поэтапного обновления:

1

Резервное копирование

Cоздать резервные копии конфигураций и данных серверов Exchange

2

Перевод в обслуживание

Перевести один сервер Exchange в обслуживание, оставив другие в работе

3

Установка обновлений

Установить обновления и проверить работоспособность сервера, чтобы не нарушать работу компании

4

Переключение на реплицирующий сервер

Вернуть обновленный сервер в рабочий режим и повторить процедуру на следующем.

5

Мониторинг системы

Отслеживать уязвимости после завершения обновлений для раннего выявления проблем.

Рекомендовано также внедрить изолированную систему резервного копирования для повышения устойчивости данных.

3. Предупреждение об угрозах кибератак и возможных последствиях

После завершения аудита ИБ мы представили руководству компании подробный отчёт, в котором были подробно описаны возможные последствия в случае отсутствия изменений. Мы указали, что без обновления уязвимого ПО компания остаётся подверженной критическим рискам:

Неавторизованный доступ и утечка данных

Уязвимость в Microsoft Exchange позволяла злоумышленникам без авторизации получить доступ к серверу через публично доступный эксплойт.

Шифрование и утрата данных

Отсутствие изолированных бэкапов оставляло файлы уязвимыми: при кибератаке можно было одновременно уничтожить и рабочие, и резервные копии.

Остановка бизнес-процессов

Компрометация доменной инфраструктуры грозила отключением ключевых структур, включая почту и бухгалтерию, что могло парализовать работу организации.

Рост затрат на восстановление

Без превентивных мер восстановление после атаки было бы значительно дороже, включая упущенную прибыль и штрафы за невыполнение обязательств.

Несмотря на понимание важности предложенных мер, компания отложила их внедрение из-за внутренних ограничений и приоритизации других задач.

4. Кибератака и её последствия

Заказчик не устранил выявленные уязвимости, и спустя несколько месяцев после предупреждений кибератака нанесла удар по всей IT-инфраструктуре компании, подтвердив все риски, которые были описаны на этапе аудита. Несвоевременная реакция на риски дала злоумышленникам возможность реализовать атаку. Нас пригласили оперативно вмешаться, чтобы минимизировать последствия и помочь восстановить бизнес-процессы.

Хакеры воспользовались уязвимостью

CVE-2021-34473, обнаруженной в Microsoft Exchange Server. Через эту уязвимость злоумышленники инициируют удалённое выполнение кода (Remote Code Execution) на сервере и получают практически полный контроль над системой. Уязвимость связана с некорректной обработкой входящих запросов на сервере Exchange, позволяя сторонним пользователям с использованием специально созданных HTTP-запросов запускать произвольные команды без аутентификации.

Уязвимость CVE-2021-34473/ ProxyShell

Пример свободно распространяемого репозитория на GitHub

По нашей гипотезе, кибератаку инициировал автоматизированный ботнет, который сканировал сеть в поисках уязвимого сервера. После нескольких неудачных попыток бот сумел воспользоваться уязвимостью, и атака перешла в ручной режим. На этом этапе в процесс вмешались злоумышленники, которые провели комплексный анализ инфраструктуры,

отключили антивирусы и уничтожили бэкапы, готовя систему к шифрованию.

Последствия кибератаки включали проникновение в IT-инфраструктуру и реализацию целого ряда действий, направленных на паралич системы:

- Отключение антивирусной защиты — злоумышленники первым делом деактивировали встроенные антивирусные системы, что позволило им беспрепятственно развивать кибератаку, оставаясь незамеченными.

- Уничтожение резервных копий — бэкапы данных находились на серверах внутри той же сети и были помечены как резервные. Хакеры использовали уязвимость для удаления всех резервных копий, что лишило компанию возможности быстро восстановить зашифрованные данные.

- Шифрование данных — получив доступ к серверам и рабочим станциям, злоумышленники отправили команду через групповую политику, инициировав процесс шифрования.

Из-за шифрования и утраты бэкапов все основные бизнес-процессы были парализованы. Сотрудники не могли выполнять свои задачи, рабочие станции и доступ к ключевым сервисам оказались заблокированы — был разрушен весь операционный процесс компании.

Основные задачи по восстановлению

Проанализировав ситуацию, мы оперативно определили ключевые направления для восстановления и защиты критической инфраструктуры.

Восстановление базовых бизнес-процессов

поскольку деятельность компании была парализована, первоочередной задачей стало быстрое развертывание ключевых сервисов, таких как почта и 1С, для возобновления операций и связи с контрагентами.

Восстановление данных

Необходимо было восстановить зашифрованную информацию либо найти уцелевшие копии. Для этого все серверы проверялись на наличие резервных файлов, пригодных для восстановления.

Перенос IT-инфраструктуры в защищённую среду

Для предотвращения будущих атак инфраструктуру решили перенести в дата-центр с высокой степенью физической и сетевой защищенности. Важным шагом стало создание изолированных бэкапов, недоступных при возможных инцидентах.

Обновление стратегии информационной безопасности

Компания нуждалась в комплексном пересмотре подхода к ИБ. Были разработаны новые стандарты защиты, включая мониторинг, IDPS-системы, регулярные аудиты и обновления ПО. Дополнительно критические системы были защищены изолированными резервными копиями.

Повышение общей защищённости

Помимо создания надёжной инфраструктуры, требовалось внедрить проактивные меры безопасности: VPN, сетевые фильтры и антивирусное ПО, чтобы свести к минимуму вероятность повторных инцидентов.

Антикризисные меры (1-3 дня)

После атаки ситуация требовала немедленного реагирования. Основная цель — восстановить основные бизнес-процессы, параллельно минимизируя возможные потери данных и оперативно устраняя последствия кибератаки.

Запуск критически важных сервисов в облаке

Сразу после атаки команда приступила к оперативному развертыванию ключевых сервисов в облаке: 1С, почтовых сервисов, телефонии и Active Directory. Облачное решение выбрали из-за его гибкости и быстрой адаптации к инфраструктуре компании — это помогло восстановить базовые бизнес-процессы в кратчайшие сроки. Сотрудники смогли оперативно вернуться к работе, поддерживать коммуникации с партнёрами и клиентами с минимальными простоями.

Поиск уцелевших данных

Одним из первоочередных шагов стал тщательный поиск уцелевших данных. Техподдержка вручную проанализировала все сервера и рабочие станции в попытке найти резервные копии и незашифрованные файлы. Было выявлено то, что часть информации на SQL-сервере, участвовавшем в балансировке, сохранилась. Мы изъяли копию базы данных, благодаря чему удалось восстановить некоторые финансовые и бухгалтерские базы данных в 1С.

Очистка от вирусов

Чтобы исключить возможность дальнейшего распространения вредоносного ПО, мы запустили процесс очистки всех рабочих станций. Для этого использовали подготовленные образы, благодаря которым заражённые устройства были перезагружены и очищены. Этот этап включал восстановление антивирусных программ и устранение угроз на уровне каждой машины для защиты от повторного заражения.

Итоги первого этапа: восстановили бизнес в кратчайшие сроки

Принятые антикризисные шаги позволили компании:

- Вернуть доступ к ключевым бизнес-сервисам, таким как 1С, почта и телефония, чтобы возобновить основные процессы.

- Восстановить большую часть информации , включая бухгалтерскую и финансовую.

- Обеспечить защиту ИТ-инфраструктуры от дальнейших атак за счет очистки зараженных рабочих станций, предотвращения распространения вредоносного ПО и обновления ПО.

План антикризисных действий был разработан и реализован в максимально сжатые сроки и с минимально доступными ресурсами. Без предварительной подготовки наша команда оперативно развернула ключевые системы, восстановила доступ к критическим данным и предотвратила дальнейшее распространение угроз. Команда также начала процесс централизации ресурсов, направленный на усиление контроля над инфраструктурой и обеспечение её безопасности..

Стратегические меры (1-6 месяцев)

После стабилизации ситуации организация перешла к более комплексным и стратегическим мерам. Основные усилия были сосредоточены на улучшении всей системы информационной безопасности предприятия.

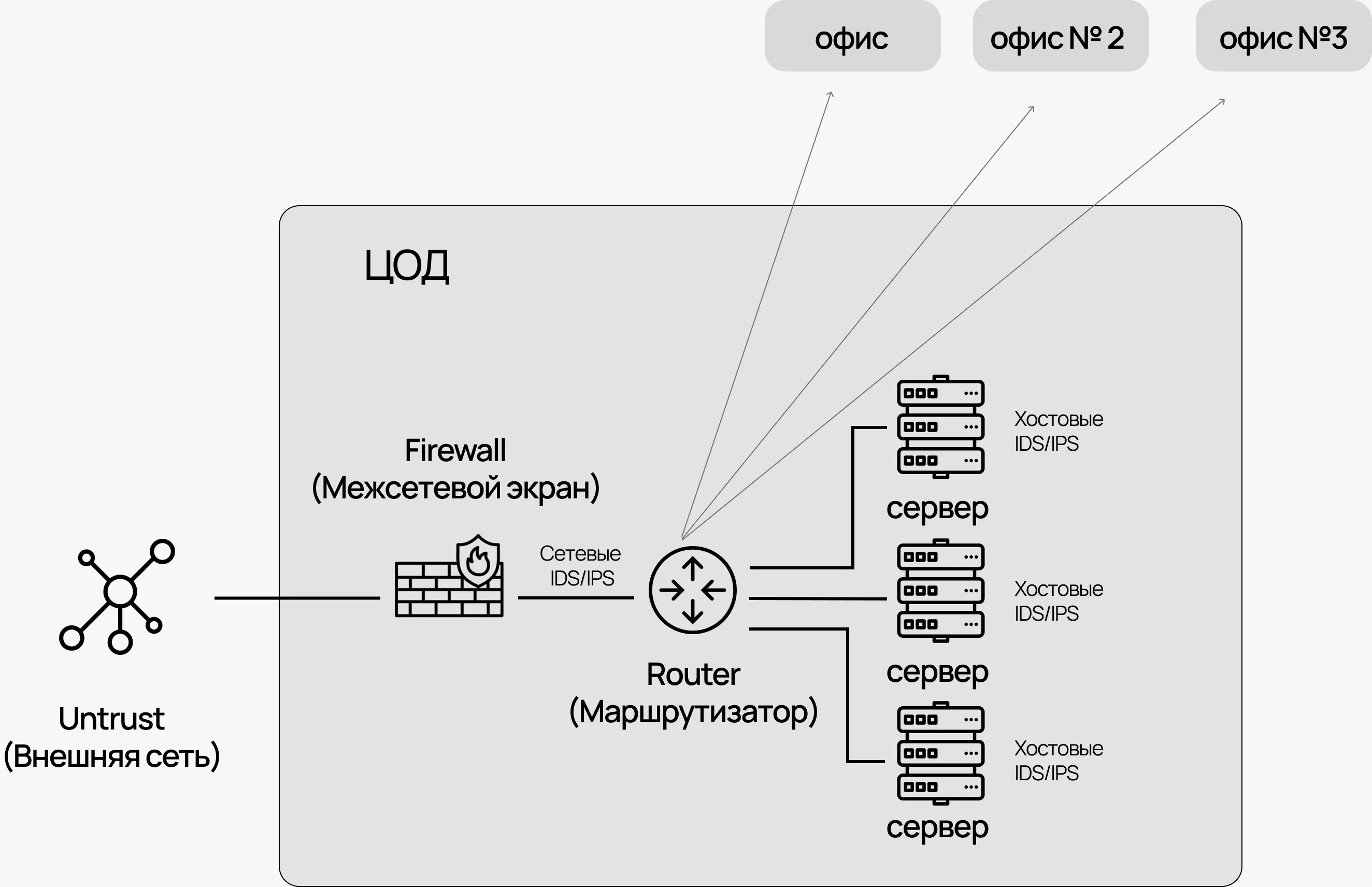

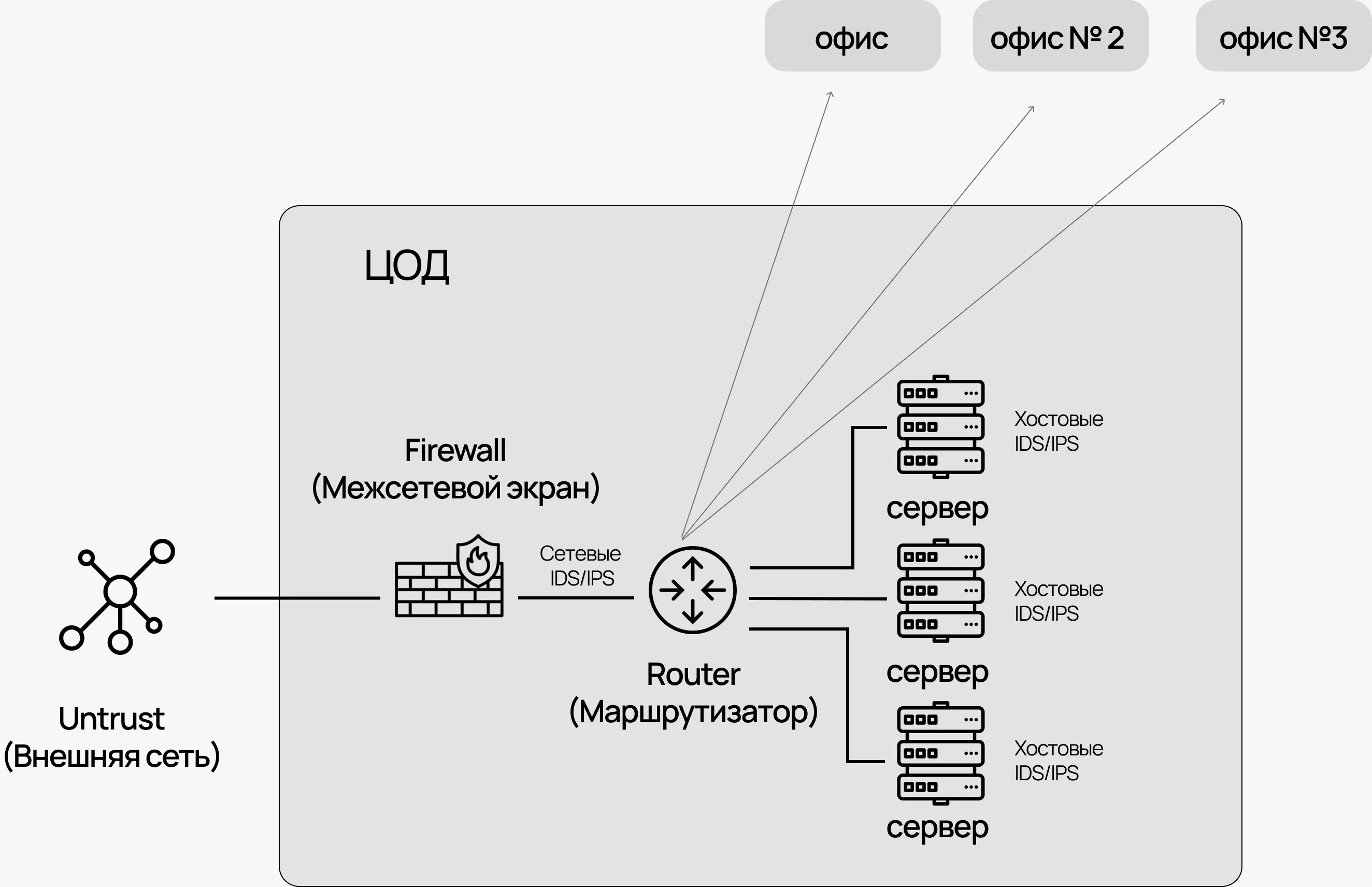

1. Миграция в дата-центр

В течение первых месяцев после атаки IT-инфраструктура была полностью перемещена в ЦОД. На этом шаге мы обеспечили многослойную защиту, включая физическую изоляцию серверов и усиленную сетевую безопасность. В дата-центре были установлены строгие меры контроля доступа, VPN-шлюзы и фильтрация трафика, повышая тем самым устойчивость системы к внешним угрозам. Кроме того, создана система сегментации сети, разделившая важные бухгалтерские базы и операционные сервисы.

Сегментация сети

разделение сетевых ресурсов на сегменты

Финансы (БД)

Система ERP

Уровень доступа через VPN

защищённый доступ для пользователей к корпоративной сети.

Постоянный мониторинг и IDS

система обнаружения угроз в реальном времени и предотвращения инцидентов.

Многофакторная аутентификация (МФА)

дополнительный уровень защиты, требующий подтверждения через несколько факторов

2. Разработка и внедрение политики информационной безопасности

Одним из важнейших элементов стратегической защиты стала разработка новой политики ИБ, которая предусматривает регулярные обновления ПО, обязательный мониторинг уязвимостей и своевременные патчи. Дополнительно, были введены требования к шифрованию резервных копий и выполнению проверок инфраструктуры. Все ключевые системы теперь находятся под постоянным контролем, позволяя оперативно выявлять и устранять любые подозрительные активности.

3. Внедрение системы защищённого доступа через VPN и многофакторную авторизацию (МФА)

Для защиты удалённых подключений все критические сервисы были интегрированы с несколькими уровнями защиты, включая VPN и МФА. Доступ к корпоративным ресурсам осуществляется только через защищённые VPN-сети, а дополнительный слой безопасности добавлен с помощью многофакторной аутентификации, которая существенно снижает риск несанкционированного доступа.

4. Установка средств защиты от угроз и обнаружения вторжений

Весь периметр сети был оснащён современными средствами защиты: антивирусные программы, антиспам и системы обнаружения вторжений (IDPS).

Схема периметральной защиты сети

с использованием различных уровней защиты

Сетевая активность отслеживается в режиме реального времени, позволяя моментально реагировать на аномалии и предотвращать проникновение вредоносного ПО. Настройки антивирусных решений были централизованы для регулярного обновления сигнатур угроз и управления уязвимостями.

Итоги второго этапа: заложили фундамент безопасной инфраструктуры

После того, как первичные угрозы были устранены, команда провела всесторонний аудит ИТ-инфраструктуры, выявив слабые места и определив ключевые шаги для укрепления безопасности.

Итоги второго этапа работы заложили фундамент долгосрочной защиты и стабильности, а именно:

- Надёжную защиту данных и доступ к инфраструктуре через сегментированные VPN-сети и многофакторную аутентификацию.

- Защиту данных даже при инцидентах в основной инфраструктур: резервные копии теперь хранятся в отдельной среде.

- Снижение рисков благодаря регулярному мониторингу и системе обнаружения вторжений.

Принятые стратегические меры обеспечили долговременную устойчивость его IT-инфраструктуры, создавая безопасную и управляемую среду.

Результаты: защита IT-инфраструктуры промышленного предприятия

Компания не только восстановила работу после атаки, но и внедрила фундаментальные изменения для обеспечения информационной безопасности. ИТ-инфраструктура была перемещена в защищённый дата-центр, что позволило обеспечить надёжную сегментацию и изоляцию данных.

Для контроля используются регулярные автоматические и ручные сканирования, чтобы обеспечить обнаружение уязвимостей или ошибок администраторов, которые могли бы привести к потенциальным угрозам кибератак. Мы постоянно обновляем базы и проводим пентест, проверяя все оборудование на актуальность защитных мер. Вся подозрительная активность мониторится и, при необходимости, устраняется вручную.

Также, по требованию клиента, мы разработали систему гибкого реагирования и поставили антивирусное ПО на все рабочие станции, обеспечив их дополнительной защитой. Благодаря продуманной инфраструктуре и чётким мерам безопасности компания способна поддерживать стабильную работу.

Отзыв Заказчика

Генеральный директор производственного предприятия

*внимание, имя изменено

Мы не думали, что восстановить операционную деятельность вообще возможно в такие сроки. Казалось, потребуется несколько недель. Но команда Aiston подключилась сразу: за считаные дни запустили ключевые сервисы, вернули часть данных, стабилизировали ситуацию. И уже после кризиса они помогли выстроить новую, защищённую систему.

Теперь у нас надёжный дата-центр, изолированные резервные копии, постоянный мониторинг и защита на каждом уровне. Рекомендую!

Обсудить идею или проект

Шаг 1 из 6

Выберите тип вашего проекта