Комплексный аудит IT-инфраструктуры: выявление уязвимостей систем защиты

Компания с тремя офисами, владеющая большим объёмом конфиденциальных данных, обеспокоилась рисками информационной безопасности. Чтобы предотвратить возможные утечки конфиденциальных данных и несанкционированные проникновения, руководство инициировало аудит IT-инфраструктуры, направленный на выявление уязвимостей и оценку защиты.

Цели и задачи аудита

Основная цель аудита — объективно оценить защищенность компании от внешних и внутренних угроз, включая риски несанкционированного доступа к ресурсам. Для этого цели были декомпозированы на ряд конкретных задач:

Проверка сохранности и конфиденциальности критически важных данных

Анализ внешнего периметра

(домены, сервисы, подключения) для выявления уязвимостей систем безопасности

Оценка защищенности корпоративной сети от несанкционированных подключений

Аудит управления доступами для предотвращения краж конфиденциальной информации

Разработка стратегии по устранению выявленных уязвимостей системы

укреплению уровня защиты IT-инфраструктуры компании

IT-аудит позволил не только выявить текущие уязвимости системы защиты, но и улучшить управление всей инфраструктурой, превратив разовые проверки в долгосрочный стратегический инструмент.

Решение и организация процесса аудита IT-инфраструктуры

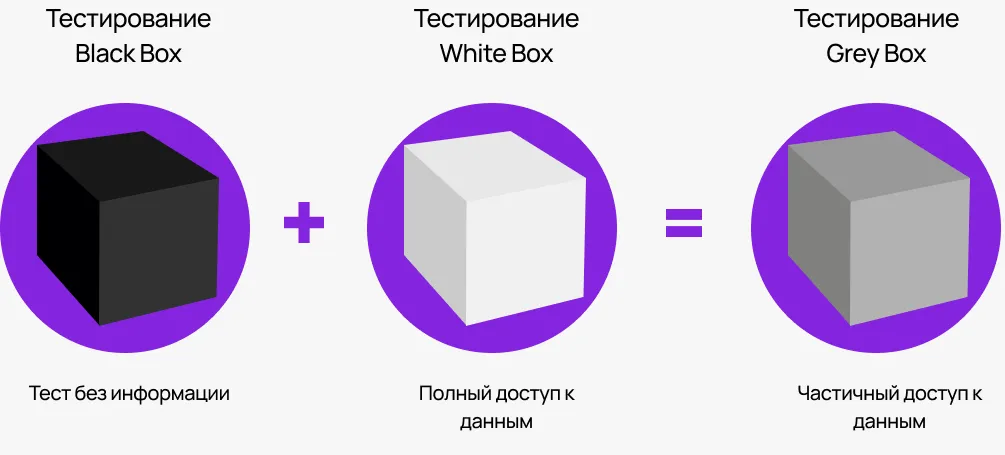

Для аудита информационной безопасности используются три подхода: Blackbox, Whitebox и Greybox. В Blackbox тестировании специалисты работают без информации о системе, моделируя действия внешнего злоумышленника. Whitebox предоставляет полный доступ к системе для детального анализа, а Greybox сочетает элементы обоих методов.

Мы выбрали двухэтапный подход: удаленное Blackbox тестирование и полевой аудит корпоративной сети. На первом этапе, имея только публичный адрес сайта, провели анализ уязвимостей внешних ресурсов, включая IP-адреса, субдомены и сервисы. Такой подход моделировал реальные действия злоумышленника, использующего открытые данные для проникновения

На втором этапе, полевом аудите, мы работали лишь с физическими адресами офисов. Тестирование проводилось «вслепую», с ограниченной информацией и только в непосредственной близости к объекту для моделирования попытки подключения злоумышленника к корпоративной сети и оценки защиты информации.

Двухэтапный подход позволил провести аудит в условиях, максимально приближенных к реальным угрозам. При этом, все действия согласовывались с Заказчиком и закреплялись в договоре:

- NDA для защиты конфиденциальных данных

- Рамки тестирования с четким разделением зон ответственности

- Минимизация осведомленности до уровня C-level руководства

- Гарантия непрерывности процессов, чтобы избежать сбоев

- Документирование рисков для предотвращения нежелательных воздействий

Этап 1: Удаленный аудит (Blackbox)

Первый этап включал Blackbox тестирование для оценки безопасности с минимальными данными о компании.

1. Исследование публичной инфраструктуры компании

Начали с анализа открытых доменов, IP-адресов и хостингов, связанных с компанией. Сайт открыл несколько точек для исследования. В ходе проверки обнаружили 20 доменов и субдоменов, некоторые из которых могли содержать непубличные данные.

Далее с помощью Nmap провели сканирование портов, чтобы проверить доступность внешних сервисов, а использование OSINT-инструментов помогло выявить дополнительные IP-адреса и домены. Углубленный анализ внешнего периметра безопасности определил потенциально уязвимые точки, которые не отображались в публичных данных, но могли использоваться для внутренних целей.

2. Обнаружение репозитория разработчиков.

В процессе аудита нашли репозиторий разработчиков, содержавший сборки ПО на языке Cи и конфиденциальную информацию пользователей. Репозиторий оказался доступным из-за упущений в настройке безопасности — отсутствовали ограничения по IP и современные методы защиты от внутренних и внешних угрз. Это позволило клонировать проект и получить доступ к лаунчеру и исходным кодам. Несмотря на шифрование данных авторизации, анализ исходников позволил изучить логику системы и смоделировать возможности для проникновения.

3. Получение удаленного доступа к базе данных (БД)

Совпадение доступов для входа между тестовой и продашкн-средами дало возможность напрямую подключиться к SQL-серверу и без препятствий создать полный бэкап базы данных, включая конфиденциальные сведения. Отсутствие ограничений на выгрузку, мониторинга и контроля доступа сделали процесс беспрепятственным.

Уязвимости системы безопасности, выявленные в ходе IT-аудита

По результатам аудита подготовили отчет для Заказчика с клиентской базой, договорами, стоимостью услуг и контактами ключевых лиц. Специалисты провели реверс-инжиниринг, чтобы восстановить взаимосвязи таблиц базы данных и структурировать проблемы информационной безопасности для наглядности. Визуализация и системность отчетов упростили разработку рекомендаций по усилению защиты.

- Использование публичного домена для внутренних ресурсов

Важные внутренние ресурсы компании были доступны через публичный домен. Такая конфигурация упрощала выполнение неавторизованных запросов и сканирование и анализ сетевых пакетов, ускоряла проникновение во внутреннюю IT-инфраструктуру и увеличивала вероятность компрометации критически важной информации внешними пользователями. - Открытые порты без ограничения доступа

Часть портов на сетевых сервисах оставалась доступной для любых IP-адресов, позволяя подключаться к IT-инфраструктуре без авторизации. Отсутствие IP-фильтрации и строгих политик ограничения доступа увеличивали поверхность потенциальной атаки и облегчали сценарии несанкционированного проникновения. - Доступность исходного кода проекта для скачивания

Исходный код проекта хранился в репозиториях разработчиков и мог быть скачен без серьезных ограничений. Потенциальные злоумышленники могли изучить инфраструктуру, воспользоваться уязвимостями кода и через открытый репозиторий проанализировать логику системы, обходя механизмы защиты без должных ограничений. - Отсутствие мониторинга безопасности и управления доступом

В системе отсутствовали даже базовые механизмы отслеживания активности, из-за чего потенциальный несанкционированный захват ресурсов компании оставался незамеченным IT-службами. Авторизация с новых устройств, создание учетных записей или выгрузка значительных объемов информации происходили без каких-либо уведомлений службы безопасности и попыток блокировки. Более того, сканирование сети оставалось абсолютно беспрепятственным как извне, так и внутри: не были настроены правила для предотвращения подобных действий — IT-инфраструктура оставалась уязвимой для кибератак. - Одинаковые учетные данные в средах разработки и рабочей среды

Логин и пароль для среды разработки совпадали с данными рабочей среды — это значительно упрощало подключение к рабочей инфраструктуре и открывало злоумышленникам прямой путь к критически важным ресурсам при компрометации тестовой среды. - Использование устаревшего ПО

Инфраструктура оставалась уязвимой для атак через давно известные эксплойты. Устаревший софт с известными более года проблемами не обновлялся, как и внедрялись дополнительные меры для обеспечения кибербезопасности.

Этап 2: Полевой аудит корпоративной сети (пентест)

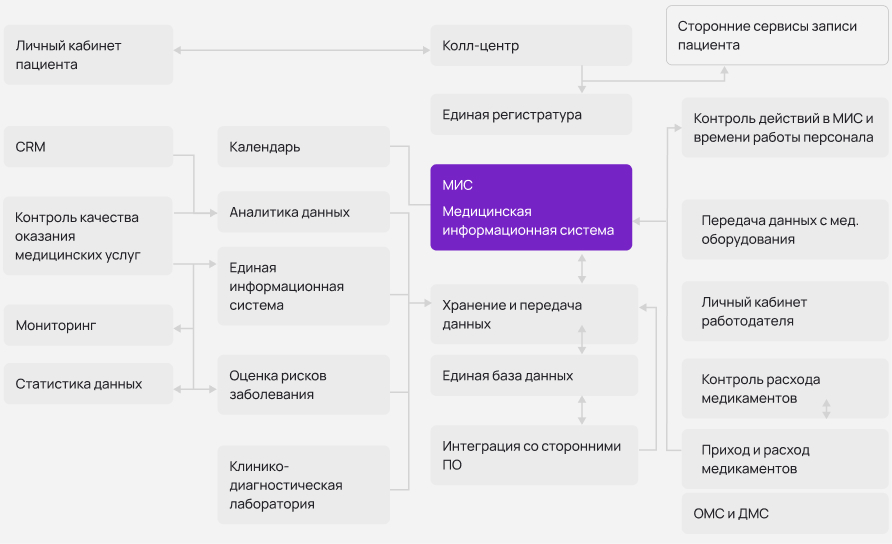

Второй этап включал выездной аудит корпоративной Wi-Fi и внутренней сети. На первом этапе мы выяснили, что инфраструктура Заказчика состоит из платформы 1С и сайта на CMS Битрикс, без активной разработки. Эти данные получили исключительно через анализ внешних источников, так как доступ к внутренним конфигурациям отсутствовал.

На втором этапе провели пентест, проверяя защищенность Wi-Fi, методы аутентификации и шифрования для оценки рисков утечки данных и несанкционированного доступа.

Выезд на объект и анализ защищенности корпоративной сети

Специалист выехал на территорию рядом с объектом, вооружившись ноутбуком, оснащенным мощными Wi-Fi адаптерами. Анализ начался с парковки рядом с офисом организации, чтобы минимизировать привлечение внимания.

Во время первичной оценки было выявлено несколько точек доступа: две оказались недоступны из-за слабого сигнала, а одна позволила зафиксировать базовые ресурсы, но без прямого подключения.

1. Перехват ключа аутентификации (handshake)

Для получения доступа использовали многоэтапный подход с элементами социальной инженерии. Сотрудник вошел в офис Заказчика под видом клиента с портфелем, в котором находился ноутбук с двумя сетевыми адаптерами. Управление процессом велось удалённо, чтобы избежать подозрений.

Перехват ключа (handshake) осуществлялся так: один адаптер создавал помехи, отключая пользователей от точки доступа, а второй фиксировал handshake при переподключении. Захваченный ключ передали на мощный компьютер для расшифровки с помощью специализированного ПО, такого как Hashcat, и словарных атак. Высокопроизводительное оборудование ускорило процесс.

Аудит также выявил отсутствие изоляции Wi-Fi от критически важных ресурсов. Это давало злоумышленникам потенциальную возможность получить доступ к конфиденциальным данным и ключевым системам без дополнительных препятствий. Полученный ключ открыл доступ к внутренней сети, позволив продолжить анализ и проверить защищенность инфраструктуры, а также оценить её устойчивость и защиту от внешних угроз.

2. Подключение и сканирование сети

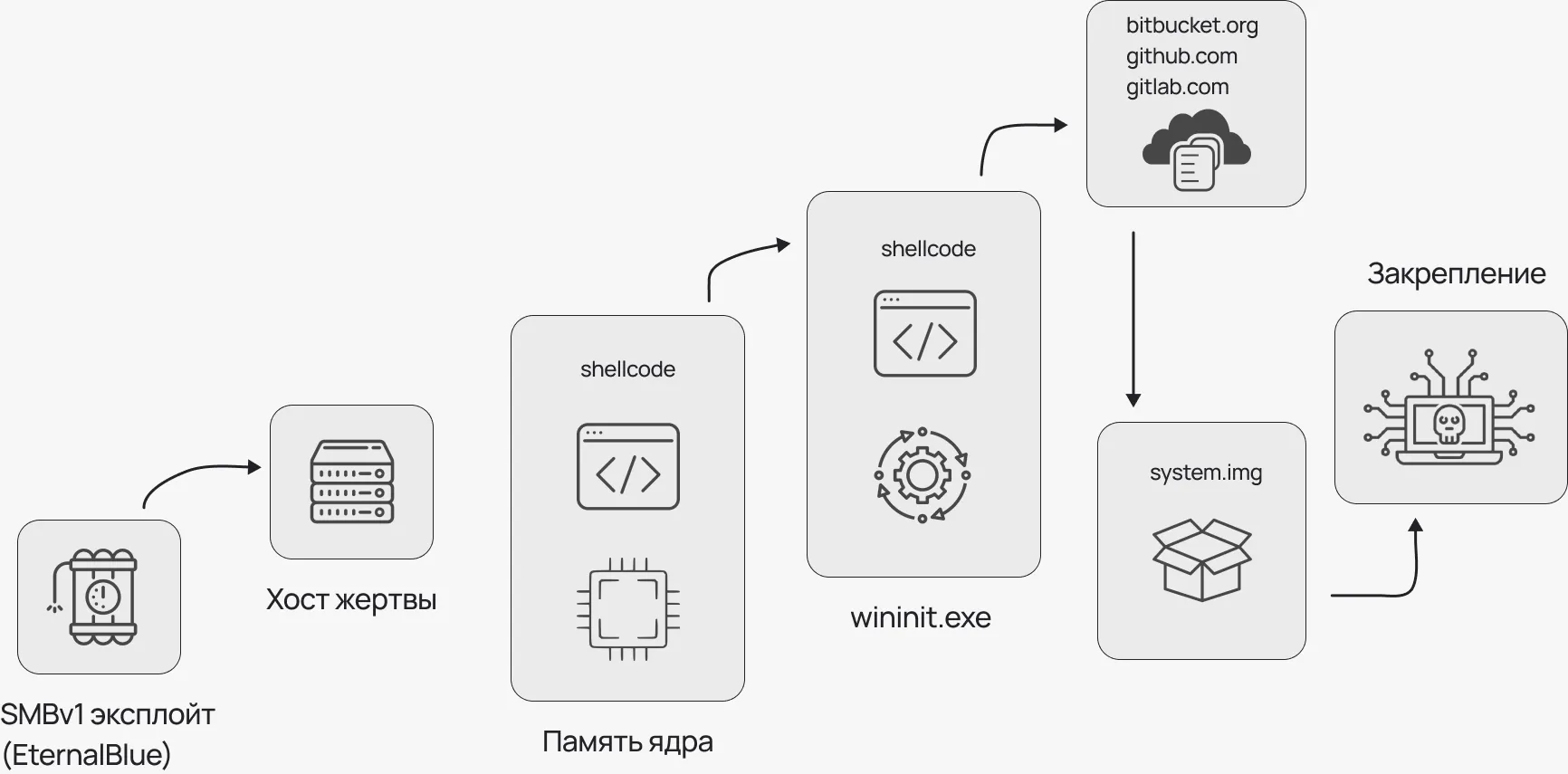

После успешного подключения провели серию сканирований локальной сети, идентифицировали активные устройства и обнаружили уязвимость «EternalBlue» на одном из хостов, что дало возможность эксплуатации и полного компрометации системы.

Используя Kali Linux с Metasploit, отправили вредоносные пакеты, которые активировали обратный шелл, предоставив полный контроль над системой. Это позволило скопировать файлы, создать учетную запись администратора и изучить инфраструктуру.

«EternalBlue»: схема уязвимости

Риски и выводы по итогам аудита внутренних систем защиты

После завершения аудита ИБ мы представили руководству компании подробный отчёт, в котором были подробно описаны возможные последствия в случае отсутствия изменений. Мы указали, что без обновления уязвимого ПО компания остаётся подверженной критическим рискам:

Слабая защита Wi-Fi

Отсутствие современных методов шифрования и изоляции позволяет подключиться к внутренней сети без значительных усилий.

Критическая уязвимость EternalBlue

Сервер с уязвимостью дает возможность злоумышленникам выполнить код удаленно, получить полный контроль над системой и скопировать критические данные.

Отсутствие мониторинга

Системы защиты не фиксировали действия в сети, что позволяет злоумышленникам работать незаметно.

Выявленные уязвимости ставят под угрозу безопасность компании, указывая на необходимость обновления инфраструктуры, усиления шифрования и внедрения систем мониторинга для предотвращения потенциальных атак.

Общая оценка и рекомендации для повышения безопасности IT-инфраструктуры

По итогам проведенного аудита мы предоставили Заказчику перечень выявленных уязвимостей систем защиты, распределив их по уровням критичности:

Критический уровень угроз: уязвимость EternalBlue обеспечивает полный контроль над системой, доступность исходного кода позволяет изучить структуру и использовать ее слабости, а единые учетные данные для тестовой и рабочей сред открывают прямой путь к компрометации рабочей инфраструктуры через тестовую.

Высокий уровень угроз: недостаточная защита Wi-Fi облегчает проникновение к внутренним ресурсам, а открытые порты без фильтрации IP-адресов повышают вероятность атак через публичные сервисы.

В дополнение, отсутствие механизмов мониторинга и оповещений не позволяет оперативно выявлять и реагировать на подозрительные действия, что значительно повышает риски незаметных атак.

С учетом текущего состояния зафиксировали необходимость принятия незамедлительных мер для обеспечения кибербезопасности ключевых элементов IT-инфраструктуры. Краткие рекомендации из отчёта:

Рекомендации по заложению фундамента безопасной инфраструктуры

Контроль и управление доступом

— Настроить политику минимальных привилегий, ограничив доступ к критическим ресурсам только для выделенных пользователей.

— Внедрить многофакторную аутентификацию (MFA) для защиты чувствительных данных.

— Реализовать сегментацию сети, изолировав внутренние активы от внешней инфраструктуры.

Фильтрация IP-адресов и защита сервисов

— Настроить IP-фильтрацию для ограничения подключений к портам только из доверенных источников.

— Защитить внешние домены с помощью WAF (Web Application Firewall) от атак.

— Регулярно тестировать публичные сервисы и устранять выявленные уязвимости.

Защита исходного кода и разграничение сред

— Разделить учетные данные для тестовой и рабочей сред, чтобы исключить повторное использование паролей.

— Ограничить доступ к репозиториям через IP-фильтрацию или VPN.

Усиление защиты Wi-Fi и корпоративной сети

— Сегментировать Wi-Fi для сотрудников и гостей, разделив доступ к корпоративным ресурсам.

— Настроить авторизацию для гостей через портал или SMS.

Мониторинг и журналирование

— Внедрить SIEM-систему для отслеживания и корреляции событий безопасности.

— Настроить уведомления о подозрительных действиях, включая попытки доступа к критическим ресурсам.

Защита серверов и баз данных

— Ограничить выгрузку данных из БД и контролировать активность пользователей.

— Регулярно обновлять ПО и внедрить патч-менеджмент для устранения известных уязвимостей.

Отзыв Заказчика

Директор по цифровым

технологиям (CDTO)

*внимание, имя изменено

Работа специалистов была выстроена максимально профессионально. После определения уязвимостей нам указали на структурные проблемы в подходе к защите данных, которые могли стать причиной значительных рисков в будущем. Отчеты и рекомендации были настолько детальными, что позволили нам не просто устранить слабые места, а пересмотреть всю систему управления безопасностью.

И даже после завершения работ команда консультировала нас в зонах риска. Благодаря этому мы теперь уверены, что защищены от внешних и внутренних угроз.

Обсудить идею или проект

Шаг 1 из 6

Выберите тип вашего проекта